-

为了有效控制海量数据时间序列网络的规模并使得网络更贴近实际, 符号化时间序列网络成为研究热点. 结合周期性时间序列的seasonal-trend-loess方法和符号化转化方法, 本文提出一种新的符号化时间序列建网方法. 该方法考虑了单个数据值的状态又结合了序列的长远变化趋势. 以符号模式为节点; 依时间顺序推移, 以节点间的邻接转换关系定义连边; 根据转换方向和转换频次确定连边的方向和权重, 建立有向加权网络. 分别以航空旅客吞吐量时间序列和因特网流量时间序列为实验数据构建的两个时间序列网络, 有明显差异的拓扑特征; 进一步对移动通信语音时间序列做了实证分析, 挖掘时间序列数据的本质规律.

-

关键词:

- 周期时间序列 /

- seasonal-trend-loess方法 /

- 复杂网络 /

- 拓扑特征

Modeling the time series complex network provides a new perspective for analyzing the time series. Some classical algorithms neglect the unidirectionality of the time and the difference in correlation between primitives. While the symbolized time series network can construct the network on a controlled scale and can construct the weighted directed network which is closer to reality. Combined with the seasonal-trend-loess method and the symbolized transformation of the periodic time series, a time series network construction method is proposed. Both the state of a single data value and the long-term trend of the time series are considered in our symbolized time series network. The symbolic modes are used as nodes, and the edges are defined according to the adjacent transformation relationship between nodes. The direction and the weight of the edges are determined according to the conversion direction and the conversion frequency. Then, the directed weighted network is established. The air passenger throughput time series and the Internet traffic time series are used as the experimental data respectively. The topological features of these two time series networks are obviously different. Furthermore, to mine the essential laws of time series data, the empirical analysis of the time series of mobile communication voices is carried out. Our work enriches the research results of time series networks.-

Keywords:

- periodic time series /

- seasonal-trend-loess method /

- complex network /

- topological characteristics

[1] Zhang J, Small M 2006 Phys. Rev. Lett. 96 238701

Google Scholar

Google Scholar

[2] Artameeyanant P, Sultornsanee S, Chamnongthai K 2017 Expert Syst. 34 e12211

Google Scholar

Google Scholar

[3] Zhuang E, Small M, Feng G 2014 Physica A 410 483

Google Scholar

Google Scholar

[4] Tang J J, Wang Y H, Wang H 2014 Physica A 405 303

Google Scholar

Google Scholar

[5] Zhou C, Ding L Y, Skibniewski M J, Luo H B, Jiang S N 2017 Safety Sci. 98 145

Google Scholar

Google Scholar

[6] Yue Y, Yang H 2008 Physica A 387 1381

Google Scholar

Google Scholar

[7] Gao Z K, Jin N D 2009 Chaos 19 033137

Google Scholar

Google Scholar

[8] Lacasa L, Luque B, Ballesteros F 2008 Proc. Natl. Acad. Sci. USA 105 4972

Google Scholar

Google Scholar

[9] Lacasa L, Toral R 2010 Phys. Rev. E 82 036120

Google Scholar

Google Scholar

[10] Marwan N, Donges J F, Zou Y 2009 Phys. Lett. A 373 4246

Google Scholar

Google Scholar

[11] Karimi S, Darooneh A H 2013 Physica A 392 287

Google Scholar

Google Scholar

[12] 曾明, 王二红, 赵明愿 2017 物理学报 66 210502

Google Scholar

Google Scholar

Zeng M, Wang E H, Zhao M Y 2017 Acta Phys. Sin. 66 210502

Google Scholar

Google Scholar

[13] Zhang Y L, Na S Y 2018 Sustainability 10 1073

Google Scholar

Google Scholar

[14] Kennel M B, Isabelle S 1992 Phys. Rev. A 46 3111

[15] Wang L L, Long X X, Arends J J 2017 J. Neurosci. Methods 290 85

Google Scholar

Google Scholar

[16] Hloupis G 2017 Commun. Nonlinear SNI 51 13

Google Scholar

Google Scholar

[17] Zhang B, Wang J, Fang W 2015 Physica A 432 301

Google Scholar

Google Scholar

[18] Zou Y, Donner R V, Marwan N,Small M, Kurths 2014 Nonlinear Proc. Geoph. 21 1113

[19] Luque B, Lacasa L, Ballesteros F 2009 Phys. Rev. E 80 046103

Google Scholar

Google Scholar

[20] 周婷婷, 金宁德, 高忠科 2012 物理学报 61 030506

Google Scholar

Google Scholar

Zhou T T, Jin N D, Gao Z K 2012 Acta Phys. Sin. 61 030506

Google Scholar

Google Scholar

[21] 高忠科, 胡沥丹, 周婷婷 2013 物理学报 62 110507

Google Scholar

Google Scholar

Gao Z K, Hu L D, Zhou T T 2013 Acta Phys. Sin. 62 110507

Google Scholar

Google Scholar

[22] Gao Z K, Cai Q, Yang Y X 2016 Sci. Rep. 6 35622

Google Scholar

Google Scholar

[23] Subramaniyam N P, Hyttinen J 2015 Phys. Rev. E 91 022927

Google Scholar

Google Scholar

[24] Robert B C, William S C, Jean E M, Irma T 1990 J. Offical Statistics 6 3

[25] Paulo C, Miguel R, Miguel R, Pedro S 2012 Expert Syst. 29 143

[26] Xu B, Chen D, Zhang H, Zhou R 2015 Nonlinear Dynam. 81 1263

Google Scholar

Google Scholar

[27] Xu B, Chen D, Behrens P, Ye Wei, Guo P, Luo X 2018 Energ Convers. Manage. 174 208

Google Scholar

Google Scholar

-

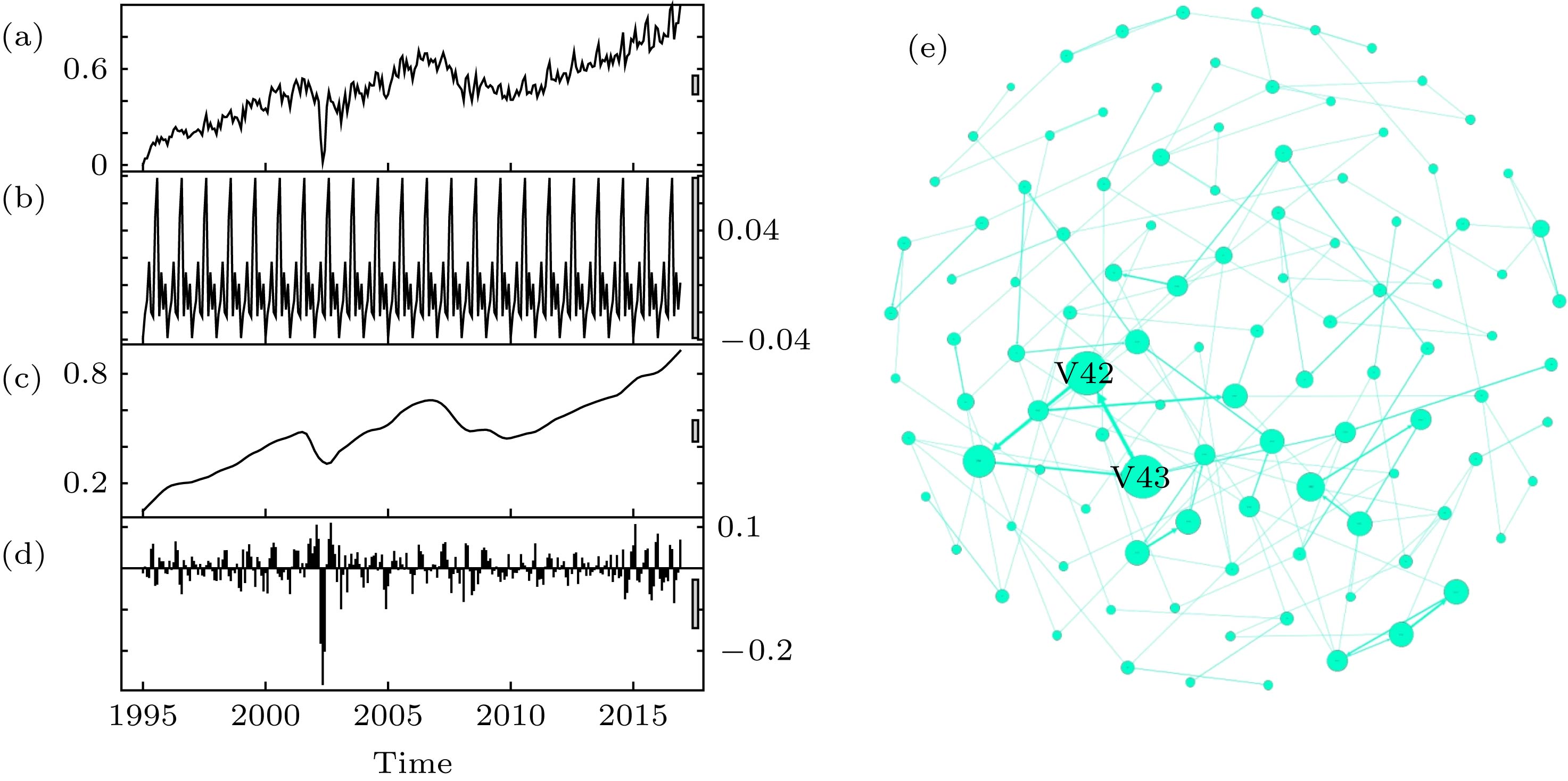

图 1 (a)−(d)航空旅客吞吐量时间序列的STL分析 (a)原始时间序列; (b)季节项时间序列; (c) 趋势项时间序列; (d) 随机项时间序列; (e)航空旅客吞吐量时间序列网络

Fig. 1. (a)−(d) The STL analyzing for the air passengers throughput time series: (a) Original time series; (b) seasonal time series; (c) trend time series; (d) remainder time series; (e) the time series network of the air passengers throughput data.

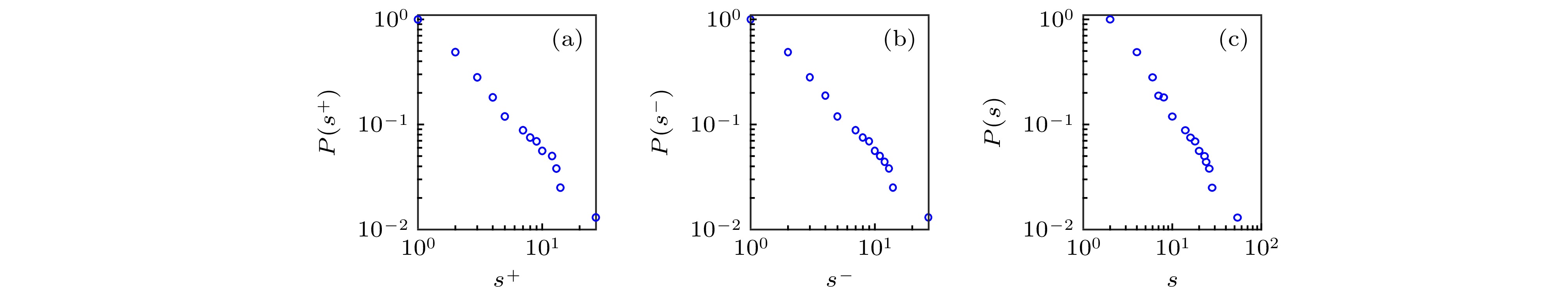

图 2 航空旅客吞吐量时间序列网络度分布 (a)累积加权入度分布; (b)累积加权出度分布; (c)累积加权度分布

Fig. 2. The degree distribution of the time series network for air passengers throughput data: (a) The cumulative weighted in-degree distribution; (b) the cumulative weighted out-degree distribution; (c) the cumulative weighted degree distribution.

图 3 (a)−(d)因特网流量时间序列的STL分析 (a)原始时间序列; (b)季节项时间序列; (c) 趋势项时间序列; (d) 随机项时间序列; (e)因特网流量时间序列网络

Fig. 3. (a)−(d) The STL decomposition results of the Internet traffic time series: (a) Original time series; (b) seasonal time series; (c) trend time series; (d) remainder time series; (e) the time series network of the Internet traffic data.

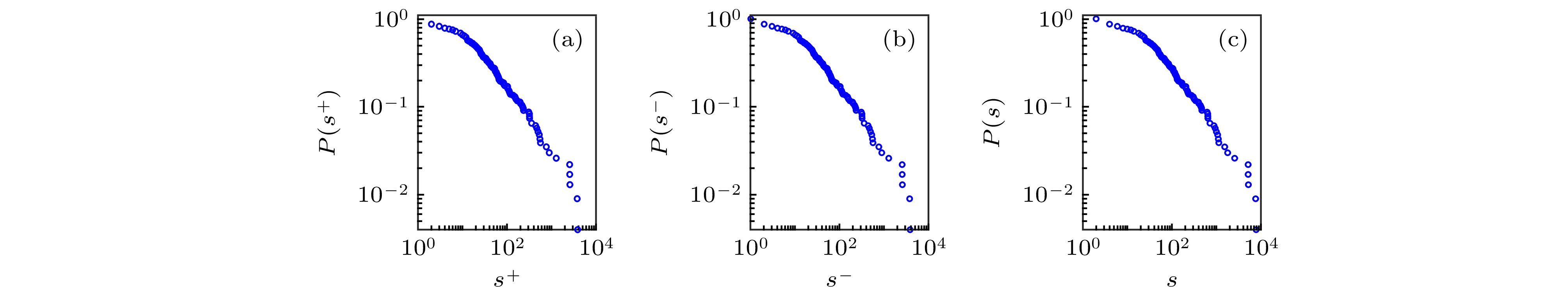

图 4 因特网流量时间序列网络的度分布 (a)累积加权入度分布; (b)累积加权出度分布; (c)累积加权度分布

Fig. 4. The degree distribution of the time series network for the Internet traffic data: (a) The cumulative weighted in-degree distribution; (b) the cumulative weighted out-degree distribution; (c) the cumulative weighted degree distribution.

图 5 (a)−(d)语音时间序列数据的STL分析 (a)原始时间序列; (b)季节项时间序列; (c) 趋势项时间序列; (d) 随机项时间序列; (e)基于STL方法的语音时间序列网络

Fig. 5. (a)−(d) The STL analyzing for the mobile traffic data: (a) Original time series; (b) seasonal time series; (c) trend time series; (d) remainder time series; (e) based on the STL decomposition, the time series network of the mobile traffic data.

表 1 两类时间序列网络拓扑特征的比较

Table 1. The comparison for topological characteristics of two kinds time series networks.

时间序列 网络拓扑特征 长度 周期 节点数 平均加权度 聚类系数 平均路径长度 加权度分布 航空旅客吞吐量 264 12 107 4.430 0.169 13.355 指数分布 因特网流量 3168 288 160 5.538 0.249 25.610 幂律分布 表 2 网络节点模式特征表

Table 2. The table for characteristics of node patterns.

节点 聚类系数 节点 加权出度 节点 介数 dcb 1 faa 3874 eoa 9810.72 daa 1 aaa 3780 hia 9605.21 aac 1 haa 2597 faa 9295.21 deb 1 eaa 2570 eaa 8532.04 dfb 1 gaa 2564 haa 6180.21 dgb 1 daa 1279 aba 4185.66 egc 1 aba 890 ana 3933.32 aqb 1 fba 765 aoa 3649.48 aob 1 eba 564 fra 3475.81 dkb 1 hba 550 aga 3389.27 -

[1] Zhang J, Small M 2006 Phys. Rev. Lett. 96 238701

Google Scholar

Google Scholar

[2] Artameeyanant P, Sultornsanee S, Chamnongthai K 2017 Expert Syst. 34 e12211

Google Scholar

Google Scholar

[3] Zhuang E, Small M, Feng G 2014 Physica A 410 483

Google Scholar

Google Scholar

[4] Tang J J, Wang Y H, Wang H 2014 Physica A 405 303

Google Scholar

Google Scholar

[5] Zhou C, Ding L Y, Skibniewski M J, Luo H B, Jiang S N 2017 Safety Sci. 98 145

Google Scholar

Google Scholar

[6] Yue Y, Yang H 2008 Physica A 387 1381

Google Scholar

Google Scholar

[7] Gao Z K, Jin N D 2009 Chaos 19 033137

Google Scholar

Google Scholar

[8] Lacasa L, Luque B, Ballesteros F 2008 Proc. Natl. Acad. Sci. USA 105 4972

Google Scholar

Google Scholar

[9] Lacasa L, Toral R 2010 Phys. Rev. E 82 036120

Google Scholar

Google Scholar

[10] Marwan N, Donges J F, Zou Y 2009 Phys. Lett. A 373 4246

Google Scholar

Google Scholar

[11] Karimi S, Darooneh A H 2013 Physica A 392 287

Google Scholar

Google Scholar

[12] 曾明, 王二红, 赵明愿 2017 物理学报 66 210502

Google Scholar

Google Scholar

Zeng M, Wang E H, Zhao M Y 2017 Acta Phys. Sin. 66 210502

Google Scholar

Google Scholar

[13] Zhang Y L, Na S Y 2018 Sustainability 10 1073

Google Scholar

Google Scholar

[14] Kennel M B, Isabelle S 1992 Phys. Rev. A 46 3111

[15] Wang L L, Long X X, Arends J J 2017 J. Neurosci. Methods 290 85

Google Scholar

Google Scholar

[16] Hloupis G 2017 Commun. Nonlinear SNI 51 13

Google Scholar

Google Scholar

[17] Zhang B, Wang J, Fang W 2015 Physica A 432 301

Google Scholar

Google Scholar

[18] Zou Y, Donner R V, Marwan N,Small M, Kurths 2014 Nonlinear Proc. Geoph. 21 1113

[19] Luque B, Lacasa L, Ballesteros F 2009 Phys. Rev. E 80 046103

Google Scholar

Google Scholar

[20] 周婷婷, 金宁德, 高忠科 2012 物理学报 61 030506

Google Scholar

Google Scholar

Zhou T T, Jin N D, Gao Z K 2012 Acta Phys. Sin. 61 030506

Google Scholar

Google Scholar

[21] 高忠科, 胡沥丹, 周婷婷 2013 物理学报 62 110507

Google Scholar

Google Scholar

Gao Z K, Hu L D, Zhou T T 2013 Acta Phys. Sin. 62 110507

Google Scholar

Google Scholar

[22] Gao Z K, Cai Q, Yang Y X 2016 Sci. Rep. 6 35622

Google Scholar

Google Scholar

[23] Subramaniyam N P, Hyttinen J 2015 Phys. Rev. E 91 022927

Google Scholar

Google Scholar

[24] Robert B C, William S C, Jean E M, Irma T 1990 J. Offical Statistics 6 3

[25] Paulo C, Miguel R, Miguel R, Pedro S 2012 Expert Syst. 29 143

[26] Xu B, Chen D, Zhang H, Zhou R 2015 Nonlinear Dynam. 81 1263

Google Scholar

Google Scholar

[27] Xu B, Chen D, Behrens P, Ye Wei, Guo P, Luo X 2018 Energ Convers. Manage. 174 208

Google Scholar

Google Scholar

计量

- 文章访问数: 10030

- PDF下载量: 87

- 被引次数: 0

下载:

下载: